Мобильный доступ

Содержание:

- Процесс идентификации

- Рекомендации по внедрению

- Смартфон vs. обычная пластиковая карта

- Рекомендации по передаче данных между организацией и банком

- Устройства и оборудование СКУД

- Как запитать систему?

- Обслуживание СКУД

- Какой замок выбрать?

- Выдача гостевых идентификаторов

- Иные сферы использования RFID-технологий

- Контроллеры и охранные модули

- Основные функции СКУД

- В чем же разница между технологиями RFID и NFC

- Интеграция СКУД с другими системами

- Кросс-платформенность

- Технические средства для управления движением персонала и посетителей

- Исполнительные устройства

- Алгоритм подготовки карт к использованию в СКУД

- Программа и оборудование для СКУД — что это значит и где купить

- Решение готово

- Чем отличаются кнопки выхода?

- Заключение

Процесс идентификации

В основу работы СКУД заложен процесс идентификации. Он подразумевает процедуру сравнения идентификационной информации с шаблонами, которые уже хранятся в памяти системы. Данные функции выполняет специальное оборудование – считыватели, а те передают информацию блоку управления.

Идентификация осуществляется следующими способами:

- По кодовому слову (паролю), которое запоминает пользователь и вводит вручную на клавиатуре, кодовом устройстве или, используя другое оборудование. Преимуществом способа выступает отсутствие материального носителя и денежных трат на него.

Однако секретность доступа очень низкая, ведь нередко код записывают на бумажном носителе и хранят на видных местах. Другой проблемой являются ошибки при наборе кодового слова, что снижает скорость прохода сотрудников на предприятие. - По коду, который хранится на физическом носителе. В качестве идентификатора используются электронные ключи, брелоки или карты, на которые записан код.

- Биометрическая идентификация – в качестве кода здесь используются биометрические данные конкретного человека – отпечаток пальца, рисунок вен ладони, лицо, рисунок радужной оболочки глаза.

Рекомендации по внедрению

Питание контроллеров и замков Необходимо учитывать значительный ток потребления электромагнитных замков в режиме удержания, а электромеханических – в режиме открывания. Источник питания должен иметь резервирование, чтобы в случае отключения сети СКУД продолжала работать, а двери оставались закрытыми.

Расположение замков Электромагнитные замки необходимо устанавливать с внутренней стороны двери – для защиты от доступа посторонних к самому замку и цепям его питания. В случае когда дверь открывается внутрь, это может потребовать изготовления нестандартных креплений замков.

Защитный диод в цепи замка Частая ошибка инсталляторов – отсутствие защитного диода. Всплеск напряжения до нескольких сотен вольт на обмотке замка при коммутации вызывает искрение на контактах реле. Следствие – быстрый выход реле из строя.

Дверной доводчик Наличие доводчика на двери, оснащенной СКУД, обязательно! Только в этом случае будет обеспечено гарантированное запирание двери после прохода пользователя.

Кнопка экстренного выхода Отсутствие кнопки экстренного выхода может привести к ситуации, когда люди окажутся заблокированными в помещении, например при отказе контроллера. В этом случае только принудительное размыкание цепи электромагнитного замка может спасти положение. Если в помещении применяются электромеханические замки, они должны иметь средства принудительной разблокировки (или ключ, находящийся в помещении в опечатанном боксе).

Установка считывателей Если внешняя стена помещения имеет толщину менее 10 см и считыватели установлены с двух сторон напротив друг друга, то поднесение карты может вызвать их одновременное срабатывание. Это приведет к некорректной работе системы. Решить проблему помогает разнесение считывателей в плоскости стены на 10–20 см.

В публикации рассмотрены ключевые особенности логики и схемной реализации описанных алгоритмов. Автор надеется, что приведенная информация будет полезна специалистам, осваивающим тонкости проектирования и эксплуатации СКУД.

Опубликовано: Журнал «Системы безопасности» #4, 2011Посещений: 28367

|

Автор

|

|||

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

Смартфон vs. обычная пластиковая карта

Использование смартфона вместо обычных пластиковых карт обеспечивает:

- Удобство. Пользователю не нужно носить с собой пластиковую карту – идентификатором становится смартфон, который всегда под рукой.

- Возможно удаленное получение идентификатора. Если в организации много филиалов, то сотруднику необязательно специально приезжать в центральный офис в бюро пропусков.

- Безопасность. Идентификатор дополнительно защищен средствами смартфона (PIN-код, биометрическая авторизация, пароль).

- Снижение затрат. Не требуется персонализировать карты доступа и тратиться на принтеры и ленты.

- Снижение нагрузки на оператора бюро пропусков, что в будущем также приведет к оптимизации и сокращению расходов.

Рекомендации по передаче данных между организацией и банком

Использование банковских карт для контроля доступа требует правильной организации процесса передачи данных между организацией и банком.

Основываясь на нашем опыте, мы рекомендуем придерживаться следующего алгоритма, который проиллюстрируем на примере вуза:

1. Выгружать данные студентов и сотрудников в банк с привязкой к неизменному внутреннему идентификатору записи из БД вуза, поскольку остальная информация, например, ФИО или паспортные данные могут меняться.

2. Информация о банковских картах студентов и сотрудников, которую передает банк обратно в вуз, нужно добавить в таблицу, содержащую данные с привязкой к внутреннему идентификатору (пункт 1). В ином случае вузу придется вводить огромный объем данных вручную, что приведет к затрате временных и человеческих ресурсов, а также ошибкам.

3. Информацию о номерах выданных банком карт на этом этапе не стоит вводить в СКУД. Правильнее сначала добавить ее во внутреннюю информационную систему вуза, так как потом эти данные могут быть использованы в библиотечной подсистеме, подсистеме организации питания или выдачи инвентаря и других составляющих единой информационной системы вуза.

4. Только после объединения полученных данных в БД вуза их можно передавать в СКУД. В Sigur реализован мощный механизм синхронизации данных, позволяющий автоматизировать этот процесс, сократив время и человеческие ресурсы, исключив ошибки.

Такая организация взаимодействия между банком и вузом повысит эффективность и упростит передачу данных, позволит оперативно решать проблемы, возникающие при перевыпуске и утере карт, а также смене персональных данных студентов и сотрудников.

Устройства и оборудование СКУД

От самых простых (с пропуском через одну дверь на вход и выход) и до самых сложных (с десятком объектов, комнат, входов и выходов) контроль доступом может содержать в себе различные модификации и конфигурации. Так или иначе, каждая система обязательно содержит:

Оборудование ограничения доступа

Устанавливается на проходе или проезде охраняемой территории:

турникеты — устанавливаются в тех местах, где необходимо осуществить контролируемый проход людей (офисе, общественном транспорте и т.п.). Турникеты различают:

- поясные;

- полноростовые.

шлагбаумы и ворота — устанавливаются при въезде на защищенную территорию организации, на автомобильных стоянках, на частной территории. Ряд из требований:

- хорошая устойчивость к погодным изменениям;

- возможность дистанционного управления.

шлюзовые кабины — применяют на объектах с повышенной мерой безопасности. Различают два вида:

- шлюзы тамбурного типа (человек заходит в 1-ю дверь и попадает в своего рода тамбур. Предъявляет личный идентификатор (биометрические параметры: сетчатка глаза, отпечаток пальца, голос), личное удостоверение и только в случае соответствия перед ним открывается 2-ая дверь, в противном случае человек остается заблокированным в комнате между двух дверей, до выяснения обстоятельств);

- шлюзы-ротанты (аналог первого метода, только имеет более высокую пропускную способность, т.к. вместо дверей применяют турникеты).

болларды — дорожные столбы, имеющие возможность опускаться и подниматься при необходимости, тем самым предоставляя доступ или блокируя несанкционированный проезд автомобилем на охраняемый объект.

Оборудование для идентификации доступа

Идентификация человека осуществляется с помощью считывающего устройства, которое принимает и обрабатывает информацию содержащуюся на специальном носителе.

Устройства для идентификации по виду различают:

- магнитные (карты с магнитным деталями или же технологией Виганда);

- электронные (соответствующие ключи, дистанционные карты);

- оптические (специальные метки, карты со штрих-кодом);

- акустические (передача с помощью закодированного звукового сигнала);

- биометрические (отпечатки пальцев, форма лица, сетчатка глаза);

- комбинированные (применяются не одна, а ряд вышеописанных технологий).

Считыватели идентификаторов различают:

- контактные (путем нажатия кнопок на клавиатуре, непосредственным прикладыванием ключа, поворотом механизмов);

- бесконтактными (путем поднесения устройства идентификации на определенное расстояние к считывателю);

- комбинированными.

Контроллер

Для всей системы нужен центральный компьютер (контроллер), который будет осуществлять сбор, анализ и хранения информации с устройств идентификации. Предоставленный идентификатор человеком, анализируется ПК, сравнивается с информацией хранимой в памяти и, соответственно, контроллер будет принимать решение за тем, кому предоставить доступ, а кто его не получит в силу каких-либо причин. Так же он осуществляет управление за системами безопасности, если таковы были предусмотрены: видеонаблюдением, охранной и пожарной сигнализацией.

Вспомогательные устройства и оборудование

Чтобы обеспечить установку полноценной СКУД и взаимодействие системы друг с другом, также потребуется вспомогательные элементы. К ним относятся:

- кабель;

- конверторы среды;

- монтажная фурнитура;

- источники питания (аккумуляторы, бесперебойный блоки питания);

- доводчики для дверей;

- датчики (герконы, движения);

- кнопки выхода;

- камеры видеонаблюдения;

- извещатели (устройства охранной и пожарной сигнализации);

- программное обеспечение.

Как запитать систему?

В системах контроля доступа используются источники

питания постоянного тока напряжением 12 Вольт. Номинальный ток источника питания должен быть

не ниже, чем потребляемый всеми компонентами ток — его можно подсчитать простым суммированием указанных в

характеристиках оборудования значений потребляемого тока. При использовании источника

бесперебойного питания время работы системы от аккумулятора легко рассчитать, разделив емкость аккумулятора

в Ампер-часах на потребляемый ток, например аккумулятор 7 А⋅ч должен обеспечивать работоспособность системы,

потребляющей 0,5 А, в течение 14 часов. Электромеханические и моторные замки потребляют в момент открывания

значительный ток, поэтому для их подключения нужно использовать провод

сечением 0,5 мм² или более.

Обслуживание СКУД

Поломка контроллера, сбой в настройках программного обеспечения, нарушение целостности кабеля значительно снижают уровень защищенности объекта. Во избежание серьезных проблем с этой системой следует периодически приглашать специалистов, которые выполнят обслуживание СКУД:

- Проверят работоспособность системы видеонаблюдения, идентификации, контроллеров и так далее.

- Определят причину неисправностей, которые оказывают отрицательное влияние на функционировании системы.

- Устранят повреждения, заменят детали, проведут перенастройку ПО.

- Синхронизируют заново все элементы системы.

Чтобы свести к минимуму возможные риски и предотвратить сбои в работе, которые приведут к материальным потерям, следует регулярно выполнять профилактику и обслуживание СКУД.

Какой замок выбрать?

Выбор замка зависит от конструкции двери и степени защищенности от проникновения, которую вы хотите обеспечить.

Замки существуют 1) электромагнитные, 2) электромеханические и 3) электрозащелки, 4) соленоидные и 5) моторные —

список отсортирован по степени взломостойкости. Примерно в той же последовательности растет сложность установки

замка. Цены на первые четыре вида замков сильно варьируют, а вот моторные замки дешевыми быть не могут.

Электромагнитный замок

Электромагнитные замки

используются практически везде: и в офисах, и в подъездах, и даже на воротах и калитках. Надежная конструкция,

удобство в работе и простота установки — это безусловные плюсы. Основных минусов два: во-первых, замок выступает в

проем двери и вообще находится снаружи, что может быть неприемлемо по эстетическим соображениям, во-вторых,

электромагнитный замок потребляет значительный ток, поэтому чтобы обеспечивать работу системы при отключении

питания, требуется аккумулятор значительной емкости. Если же идеальный внешний вид не требуется, и электромагнитный

замок не используется как основное и единственное средство защиты, то это идеальный бюджетный выбор.

Электромеханический замок

Электромеханические

замки имеют, наверно, наибольшее число вариаций конструкции. Электромеханические замки в большинстве

нормально-закрытые, в отличие от электромагнитных. Наличие у некоторых моделей возможности открывать дверь ключом

помогает решить проблему отключения электропитания. Накладные

электромеханические замки устанавливаются на металлические двери. Врезные

— устанавливаются на деревянные, металлические и металлопластиковые профильные двери. Особняком стоят замки Шериф-1

и Шериф-2

— они ближе к электромагнитным по способу установки и основным характеристикам.

Электрозащелка

Электрозащелки близки к

электромеханическим замкам, но устанавливаются не на дверное полотно, как электромеханические, а на дверную коробку.

С одной стороны, монтаж несколько сложнее, зато не нужно прокладывать по двери провода питания.

Электрозащелка требует установки на дверном полотне подпружиненного ригеля, не приводимого ручкой. У обычных

механических замков во всех режимах ручка управляет ригелем, поэтому для защелки потребуется также фалевый замок в

качестве ответной части.

Соленоидный замок

Соленоидные

замки чаще всего являются нормально-открытыми, как и электромагнитные, но потребляют меньший ток, что важно

при использовании источника бесперебойного питания. Устанавливаются такие замки в дверное полотно, как врезные

электромеханические

Выбор между электромеханическим и соленоидным замком в основном обусловливается требованием к

поведению при пропадании электропитания: если дверь должна оставаться закрытой, то нужен электромеханический замок,

если дверь должна отпираться (это важно в публичных помещениях для эвакуации, например), то — нормально-открытый

соленоидный.

Моторный замок

Моторные

замки повторяют конструкцию механических замков с тем отличием, что вместо поворота ключа для привода ригеля

используется электромотор. При этом функционал обычного механического замка с ключом полностью сохраняется. Моторный

замок может служить единственным средством для запирания двери. Ввиду высокой цены и медлительности работы такие

замки не получили широкого распространения, но в определенных условиях моторный замок незаменим, например, когда

требуется надежное, устойчивое ко взлому запирание дверей с возможностью централизованного управления доступом.

Выдача гостевых идентификаторов

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

- Выдача идентификаторов на определённое время (ESMART)

- Выдача одноразовых идентификаторов (HID, Suprema)

- Выдача QR-кода (Nedap), QR-код присылается на Е-mail, считывается с экрана телефона Мне этот вариант представляется особенно удобным т.к. не требует установки приложения на смартфон для прохождения идентификации, но есть и минус — QR-код можно легко передать.

- Выдача бессрочного идентификатора с последующим удалением его из системы СКУД вручную (все остальные), по сути ничем не отличается от гостевых бесконтактных карт которые выдаются в классических СКУД

Иные сферы использования RFID-технологий

RFID-технологий используются в компаниях, крупных ритейлерах, магазинах одежды, спортивных и дисконтных магазинах для учета товаров и инвентаря. Осуществляется учет товаров с помощью RFID-меток, которые прикрепляются к каждой единице товара и каждая единица товара становится в итоге уникальной. На такой RFID-метки записывается вся необходимая информация о товаре, например размер, цвет и даже его изображение.

RFID-технологий заметно сокращают время затрачиваемое на проведение стандартных и каждодневных операций таких как прием или отправка товара, а также способны снизить или даже исключить ошибки вызванные человеческим фактором.

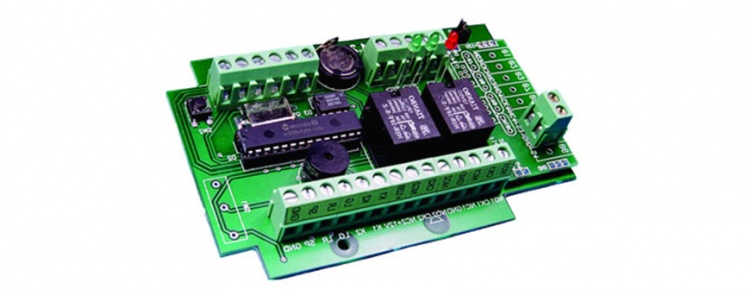

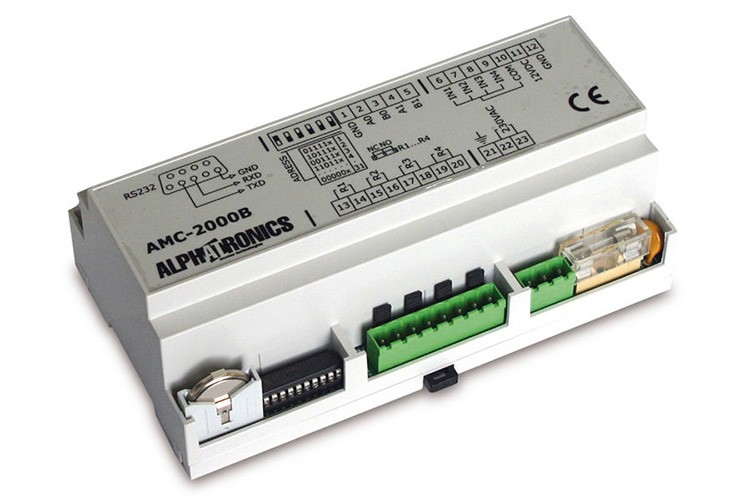

Контроллеры и охранные модули

На контроллер записывается вся информация о конфигурации системы, правах и зонах с ограничением доступа и режимах работы. Основные эксплуатационные характеристики:

- Объем памяти для содержания базы карт и системных оповещений;

- Максимальное количество контролируемых считывателей;

- Возможность дистанционного управления или программирования с внешних компьютеров;

- Возможность администрирования и разделения полномочий операторов, администраторов и пользователей системой;

- Тип используемых линий связи;

- Возможность работы СКУД с системами пожарной или тревожной сигнализации;

- Возможность масштабирования системы – наращивания или уменьшения количества исполнительных устройств и карт идентификаторов.

Охранные модули — это приспособления, через которые производится интеграция в СКУД систем пожарной охраны или тревожной сигнализации. К этим модулям подключаются шлейфы извещателей. В дальнейшем эти системы работают автономно. Полноценно функционируя и выполняя поставленные задачи.

Основные функции СКУД

Программное обеспечение разрабатывается в зависимости от потребностей организации-заказчика. Оно позволяет службе безопасности определять, кто и когда посетил объект. Речь идет о точной дате и времени. Доступна идентификация лиц, которые пытались проникнуть в охраняемые места.

Система контроля охраны препятствует несанкционированному передвижению транспортных средств через ворота, контролирует въезд/выезд автомобилей на участках, оборудованных шлагбаумами.

Иногда система СКУД используется нанимателями для фиксации соблюдения сотрудниками рабочего графика. Для этого на электронной проходной устанавливаются специальные турникеты, а каждому работнику выдается личная карта.

Существует риск получить одинаковые коды карт для ASK- и FSK-идентификаторов. Поэтому разработана охрана интеллектуальных активов и защита от промышленного шпионажа. Эта технология используется для предоставления или запрета доступа к виртуальному пространству. Преимуществом подобной системы СКУД является обеспечение безопасности домена компании.

Каждое событие и транзакция записываются. Автоматизированная система генерирует мгновенные ответы на аварийные сигналы и блокирует несанкционированный вход. Высокотехнологичные программы требуют двойной или тройной аутентификации для доступа к электронным базам данных.

Системы контроля доступа используются для обеспечения плановых обходов объекта сотрудниками службы безопасности несколько раз за ночь. Для этого устройства программируют таким образом, чтобы охранник мог использовать считыватель карт доступа в качестве контрольно-пропускного пункта. Систему настраивают по часам, что гарантирует факт проверки каждого пункта патрулирования в соответствующем временном окне.

В чем же разница между технологиями RFID и NFC

RFID — это система односторонней связи, в которой данные передаются от тегов к считывающему оборудованию.

Технология NFC — это более новая, более отточенная версия RFID. Она работает на максимальном расстоянии около 10 сантиметров и может быть настроена для одно- или двусторонней связи.

Можно заметить, что NFC как-будто дублирует умение RFID, также читая смарт-теги, благодаря своему режиму чтения / записи. Однако в дополнение к возможностям чтения / записи, NFC имеет два других режима, оба из которых включают динамическую двустороннюю связь: режим оплаты картой и режим связи для обмена данными P2P.

Системы NFC работают на той же частоте, что и системы HF RFID (13,56 МГц). Следовательно, существуют только ограничения по дальности считывания.

Из-за ограничений по дальности считывания устройства NFC должны находиться в непосредственной близости — обычно не более нескольких сантиметров. Вот почему NFC часто используется для безопасной связи, особенно для контроля доступа или в потребительском секторе для бесконтактных платежей.

Интеграция СКУД с другими системами

Совместная работа СКУД с системами, напрямую не связанными с режимом безопасности объекта, например, такими как лифтовое хозяйство, системами управления кадровой службой, бухгалтерского учета, системами жизнеобеспечения и другими, делает результат деятельности последних более эффективным.

Интеграция с лифтовыми системами

Для крупных зданий с большим количеством офисов интеграция СКУД с лифтами дополнительно создает функциональные возможности для регулировки потока людей пользующихся лифтом. Можно организовать вызов лифта только с этажа доступного владельцу по коду идентификатора, а выходить из лифта только на этажах, имеющих доступ по идентификатору.

Интеграция с алкотестерами

Некоторые промышленные и транспортные предприятия строго контролируют, в целях безопасности самого работника и окружающих, наличие алкоголя в крови. Выполняется этот процесс медицинскими работниками, где не исключены факты ошибки или субъективного подхода. Интеграция алкотестера в СКУД позволит исключить человеческий фактор, а также зафиксировать результаты контроля в системе.

На изображении показан принцип работы системы с алкотестером:

- посетитель после приложения идентификатора к считывателю, производит требуемые манипуляции с алкотестером;

- в систему одновременно подается информация о данных карточки и содержании в пробе количества промиллей алкоголя;

- срабатывает алгоритм — ограничение на вход вместе с сообщением по sms администрации.

Интеграция с системами жизнеобеспечения

Экономия электроэнергии на освещении, пользовании системами отопления, вентиляции, кондиционирования позволяет «умная» организация работы системы контроля и управлением доступа. Вариант такой экономии, например, в большом здании, где находится огромное количество офисов: сотрудник одного из офисов предъявляет свой идентификатор на входе и система СКУД обрабатывает маршрут этого сотрудника и включает освещение только в местах его прохождения. Остальная часть здания находится в режиме экономии электроэнергии.

Интеграция с системами управления производством

Существуют форматы деятельности отдельных служб предприятия, для которых информативная база СКУД является важным источником для принятия управленческих решений. Это системы управления взаимоотношения с клиентами, системы бухгалтерского и кадрового учета и другие.

Интеграция происходит следующими путями:

- для самых распространенных систем управления производством выпускаются готовые к работе программные продукты;

- разрабатываются технические решения и выполняется технические работы с целью предоставления доступа к базам данных СКУД;

- создаются специальные приложения, способные работать с системами доступа.

Кросс-платформенность

Еще один важный фактор проявился при общении с ИТ-предприятиями (различными сервис-провайдерами, операторами ИТ-инфраструктуры и т.д.).В системообразующей инфраструктуре многих подобных организаций просто нет оборудования, работающего под управлением Windows. Необходимость его развертывания для внедрения СКУД вызывает неприятие, поскольку они сознательно отказались от использования этих операционных систем, желая снизить затраты на приобретение программного обеспечения и повысить уровень защищенности информационной инфраструктуры и устойчивость к внешним атакам.

Отдельный вопрос – внедрение систем на государственных объектах. Мы все чаще слышим о переходе на отечественное ПО и операционные системы с открытым исходным кодом. Соответственно, перед производителями решений для СКУД встает вопрос о готовности к поставкам кросс-платформенного программного обеспечения.

Кроме того, актуален и вопрос повышения надежности внедряемых и внедренных решений. Например, от серверного программного обеспечения ожидают горячего резервирования. Здесь отличным рецептом является возможность виртуализации серверных приложений, потому что в этом случае вопросы резервирования отлично решаются в рамках среды виртуализации

Но в этом случае важно, чтобы программные средства СКУД были работоспособны в такой среде

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Исполнительные устройства

К исполнительным устройствам относятся:

-

Электромеханические защелки — в зависимости от типа механизма открывание может осуществляться от подачи или снятия напряжения.

- Электромагнитные замки – имеют высокую механическую прочность, открываются подачей напряжения на ригельную защелку. При их установке необходимо использовать гибкие кабельные переходы в подвижных частях дверного полотна.

-

Турникеты – основные устройства ограничения доступа на охраняемую территорию. Различают следующие разновидности:

- Триподы простые и тумбовые;

- Роторные полуростовые и ростовые.

-

Считыватели – устройства, получающие информацию с карты идентификатора и передающие ее контроллеру. Основными эксплуатационными параметрами считывателей являются:

- Количество типов идентификаторов, с которыми работает устройство: магнитные, ради, чипованные;

-

Дальность считывания, напрямую зависит от мощности передатчика устройства;

- Тип входного интерфейса связи с контроллером.

Алгоритм подготовки карт к использованию в СКУД

Для использования карт в защищенном режиме важна правильная организация работы. Она включает в себя инициализацию памяти самих карт, а также считывателей системы. Выполнение этих операций удобно реализовано в ПО Sigur и не требует каких-либо специфических знаний от сотрудника.

Непосредственно из интерфейса Sigur вы можете произвести:

- автоматическую инициализацию памяти карт Mifare Classic, DESFire и Plus при назначении карты объекту доступа. Для этого поддерживаются USB считыватель ACR1252.

- подготовку карт инициализации для настенных считывателей, Sigur MR1, Prox-13 и Prox MF Reader

Для использования карт в защищенном режиме важна правильная организация работы. Она включает в себя инициализацию памяти самих карт, а также считывателей системы. Выполнение этих операций удобно реализовано в ПО Sigur и не требует каких-либо специфических знаний от сотрудника.

Непосредственно из интерфейса Sigur вы можете произвести:

- автоматическую инициализацию памяти карт Mifare Classic, DESFire и Plus при назначении карты объекту доступа. Для этого поддерживаются USB считыватель ACR1252.

- подготовку карт инициализации для настенных считывателей, Sigur MR1, Prox-13 и Prox MF Reader

Программа и оборудование для СКУД — что это значит и где купить

Так называется несколько технических средств, которые объединены в единую экосистему, чтобы контролировать, кто и почему входит в помещение. Это помогает защитить объект от посторонних лиц и упорядочить посещение персоналом офиса или цеха. Организации потребуется настроенное для этого программное обеспечение и оборудование.

Система может быть разработана индивидуально для каждой компании или в виде коробочного решения (готового к использованию). При правильной настройке вы можете гарантировать, что один сотрудник может заходить на склад только в определенное время и в определенные дни недели. Все зависит от заказчика.

Программа умеет рассчитывать для каждого сотрудника его рабочее время, обеденные перерывы и выходные, а после обработки отправляет его в программу для учета рабочих дней.

приобрести такое программное обеспечение можно в специализированных магазинах. Чтобы найти подходящую технику и правильно ее настроить, свяжитесь с Cleverence. Наши специалисты помогут подобрать подходящие модели, объяснят, как организовать работу оборудования и контроль мест.

Решение готово

Чтобы собрать простую систему контроля доступа вам потребуются: замок, карты доступа или ключи и считыватель,

контроллер, кнопка выхода и источник питания. Замки бывают нормально-открытые и нормально-закрытые; выбор

конкретной модели зависит от конструкции двери и требований к взломостойкости. Считыватель должен подходить для

выбранного типа карт или ключей. Самый устойчивый к попыткам обмана системы — считыватель Mifare, работающий в

защищенном режиме. Что касается контроллера, любой автономный контроллер доступа обеспечит необходимый минимум

функций. Учет рабочего времени и расписания доступа обеспечивают сетевые контроллеры. Верх эволюции кнопок выхода —

это бесконтактная кнопка выхода с подсветкой, но вполне подойдет любая другая попроще. Источник питания должен

выдавать достаточный ток. Для замка лучше использовать отдельный источник, чтобы усилить стойкость системы ко

взлому. Сигнальный 8-жильный кабель подойдет для соединения компонентов системы, но для подключения

электромеханических и моторных замков лучше взять отдельный кабель сечением побольше.

Пользуясь этим руководством, вы без труда соберете систему контроля доступа, отвечающую вашим требованиям даже в

мелочах. Чтобы сэкономить ваше время, мы подобрали наиболее часто запрашиваемые варианты комплектации в готовых

решениях.

https://www.telecamera.ru

Чем отличаются кнопки выхода?

Для отпирания двери изнутри помещения в простых системах доступа используется кнопка

выхода. От обычной кнопки, например, для звонка кнопка выхода отличается большим ресурсом,

рассчитанным на десятки и сотни тысяч нажатий. При нажатии контакты кнопки замыкаются, и контроллер выдает импульс

заданной длительности для нормально-закрытого замка или прерывает на заданное время цепь питания

нормально-открытого. Кроме механически нажимаемых кнопок в системах контроля доступа применяются бесконтактные

кнопки с практически неограниченным ресурсом и еще одним важным достоинством для помещений с большой

проходимостью — стена рядом с бесконтактной кнопкой не пачкается. Полезной функцией является также подсветка

кнопки.

Заключение

RFID-технологии применимы практически во всех сферах нашей жизни, будь-то проезд в общественном транспорте или же покупка товаров в продуктовых или же магазинах одежды. Существует несколько типов RFID-карт, например двухчиповые карты, в которых есть две антенны и два чипа, работающих на разных частотах и используемых в условиях доступа в помещение с разным видами доступа. Технология NFC является более новой и более отточенная версия RFID, которая активно используется для бесконтактных платежей и уже сейчас может конкурировать с технологией RFID.

Остались вопросы? Закажите бесплатную консультацию наших специалистов!

Льготы предпринимателям в связи с ЧП

Как настроить удаленную работу сотруднику?