Системы контроля и управления доступом (скуд)

Содержание:

- Введение

- Функции автоматизированной системы контроля СКУД

- Какие виды СКУД бывают

- Термины и определения

- Подключение и настройка ESP

- Технические средства для управления движением персонала и посетителей

- Защита сети

- Места монтажа

- Программа и оборудование для СКУД — что это значит и где купить

- Интеграция СКУД с другими системами безопасности

- Производители СКУД

- Как использовать СКУД

- Классы системы СКУД

- Компоненты СКУД

Введение

Примерно год назад я начал готовиться к переезду и собирать прототип умного дома. В качестве системы управления я выбрал наиболее популярное на текущий момент и активно развивающееся решение — Home Assistant. По мере обрастания умного дома датчиками встал вопрос об охранной системе, которая в случае чего поднимет тревогу и сообщит мне (соседям) о незваных гостях. В системе от частных охранных предприятий пока не вижу необходимости, поэтому решил сделать всё сам.

Как это работает: на входной двери размещён датчик открытия, который по протоколу Zigbee сообщает серверу умного дома, что кто-то зашёл в квартиру. Срабатывает сигнализация в «тихом режиме» (событие «triggered» во встроенной интеграции; это никак не проявляется, но идёт обратный отсчёт до запуска сирены). Если за указанное в настройках время не снять блокировку (через ввод кода или NFC-меткой), запустится сирена и световая индикация.

Из чего собрано:

-

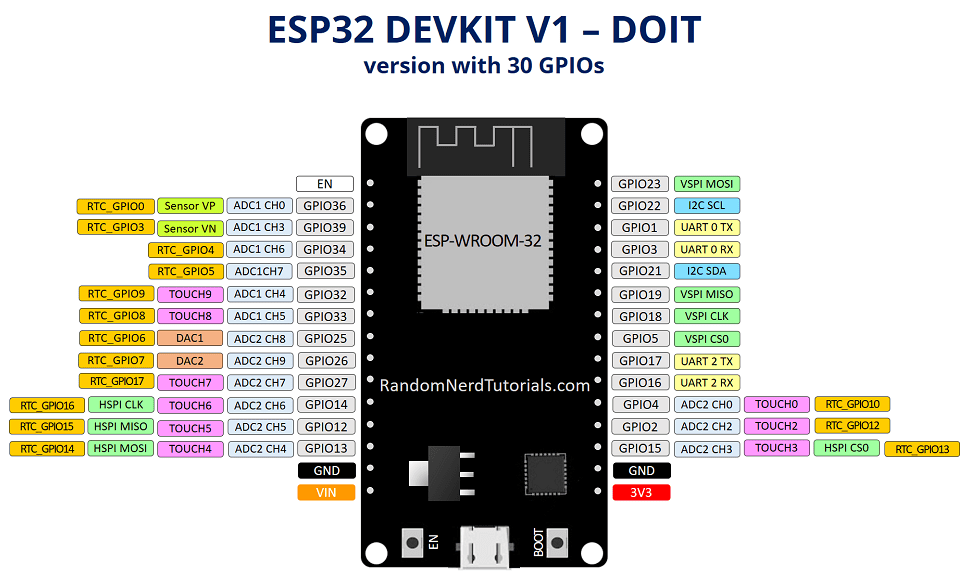

ESP32 WROOM DevKit v1 (в теории можно заменить любой ESP, изменив конфиг под неё)

-

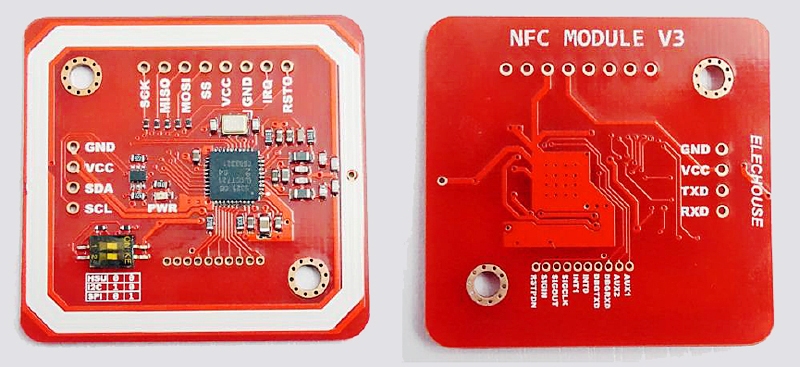

RFID/NFC модуль PN532

-

Соединительные провода (6 штук)

-

Напечатанный на 3D-принтере корпус

-

Xiaomi Gateway 2 (который с локальным управлением) я планирую использовать как динамик и световую индикацию

-

Датчик открытия двери от Aqara

-

Опционально можно добавить люстру, LED-ленты, умные колонки и любые другие устройства на ваш вкус, цвет и возможности автоматизаций Home Assistant.

ESP32 WROOM DevKit v1 (30 контактов) RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

Корпус мне напечатал друг, у которого есть 3D-принтер. Хаб и датчики от Xiaomi вынесем за скобки. Остальные элементы покупались на Aliexpress и суммарно обошлись мне в 600 рублей.

Функции автоматизированной системы контроля СКУД

Функционал СКУД весьма велик и практически ничем не ограничен. Можно оперативно встроить новый модуль или реализовать новое правило с помощью программного обеспечения. Рассмотрим основные функции СКУД.

Разграничение и контроль доступа

Первоначальным назначением СКУД являются всё же контроль и структурирование уровней доступа.

В качестве идентификатора может использоваться брелок

В качестве идентификатора может использоваться брелок

Основной тип исполнения этого подхода — использование различных идентификаторов. Ими могу служить магнитные карты, брелоки, метки, прямой ввод кода на клавиатуре, считывание отпечатков пальцев или сетчатки глаза. Система хранит данные о всех сотрудниках или посещающих в общей базе. Каждая запись имеет свой уровень доступа, благодаря которому система может сравнить, может ли человек пройти в ту или иную зону. Компьютер, в случае монтажа сетевой системы СКУД, также собирает статистику посещений и бережно хранит её до последующего использования. В автономных системах решение пропустить человека или нет принимает автономный контроллер. У него есть своя энергонезависимая память, в которую внесены все коды идентификаторов и их права.

Доступ по паролю — один из видов контроля доступа

Доступ по паролю — один из видов контроля доступа

Непосредственно за обработку информации с идентификатора отвечают считыватели. Это могут быть контактные и бесконтактные варианты. Вся сложность конструкции считывателя зависит от типа идентификатора.

Считыватели устанавливаются непосредственно перед заграждающими устройствами — турникетами, электромеханическими замками, шлагбаумами и шлюзами. Они препятствуют доступу посетителя до тех пор, пока тот с помощью идентификатора не докажет свои права на посещение зоны.

Учёт рабочего времени

Система контроля доступа имеет всё необходимое для реализации учёта рабочего времени. Почему бы это не использовать? Каждый посетитель или сотрудник объекта имеет уникальный идентификатор – система может отследить время активации считывателя при входе и выходе.

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Этих данных достаточно для того, чтобы установить и записать в журнал время, проведённое на объекте. А это значит, что сотрудникам уже сложнее будет опоздать или сбежать с работы пораньше, ведь сведения об этом будут тут же сохранены в системе.

Режим системы охраны

Сама СКУД не предполагает встроенных механизмов охраны, она лишь может воспрепятствовать доступу. Зато, имея гибкую платформу, система контроля доступа может быть дополнена охранной системой, которая будет, например, оборудована видеонаблюдением, датчиками проникновения или любыми другими.

Прочие функции

Дополнительного функционала может быть много. Реализовать можно практически всё что угодно. Но чаще всего используются такие возможности:

- информирование о прохождении считывателя с помощью СМС посредством встроенного GSM модуля. Такой подход можно встретить, например, в школах;

- для предприятий, имеющих множество филиалов, можно реализовать удалённое управление СКУД с помощью сети интернет.

Какие виды СКУД бывают

Контроль доступа делится на автономные и сетевые виды по способу управления. Первый вариант легче монтируется. Для него не нужно прокладывать длинные кабельные линии и устанавливать централизованное управление с применением компьютеров. Такие устройства чаще всего используются в офисах.

Их минусом является невозможность хранить и накапливать информацию. Это значит, что они не смогут формировать отчеты, вести учет за перемещением работников и временем, которое они проводят на объекте. Помимо этого, в автономном СКУД нельзя заносить и своевременно убирать идентификационный код.

Системы управления доступом и контролем в сетевом типе находятся под управлением центрального компьютера. Он служит связующим звеном в работе периферийных устройств автоматической системы контроля. Также в таком варианте можно оперативно менять ключи доступа для устройств, преграждающих путь.

В отличие от автономного, этот вариант систематизирует и накапливает информацию о людях, которые посетили или ушли (уехали) с объекта. Кроме того, ПО централизованного компьютера позволяет контролировать трудовую дисциплину персонала и вести учет времени, которое они провели на работе. Этот тип контроля незаменим для объектов со сложной структурой и большим количеством сотрудников. Сетевая система скуд более многофункциональна и совершенна, чем автономная. Но и стоимость ее намного выше.

Преграждающее устройство

В эту категорию входят:

- турникеты;

- ворота и шлагбаумы;

- шлюзовые кабины;

- электромеханические или электромагнитные замки;

- электрозащелки;

- дорожные автоматические барьеры.

Такие устройства получают команды с контролирующего прибора и не дают зайти на территорию под охраной. Вход будет открыт только после предъявления специального ключа, брелка, карточки или метки. Монтировать такое оборудование должны специалисты. Можно доверить эту работу мастерам или фирмам.

Идентификатор

Таким устройством является ключ с заранее записанной на него информацией. Кроме того, идентификатором может быть даже трехмерное изображение лица, рисунок на сетчатке глаза или уникальный отпечаток пальца. Опознавательным знаком в охране служит также код, вводимый с клавиатуры.

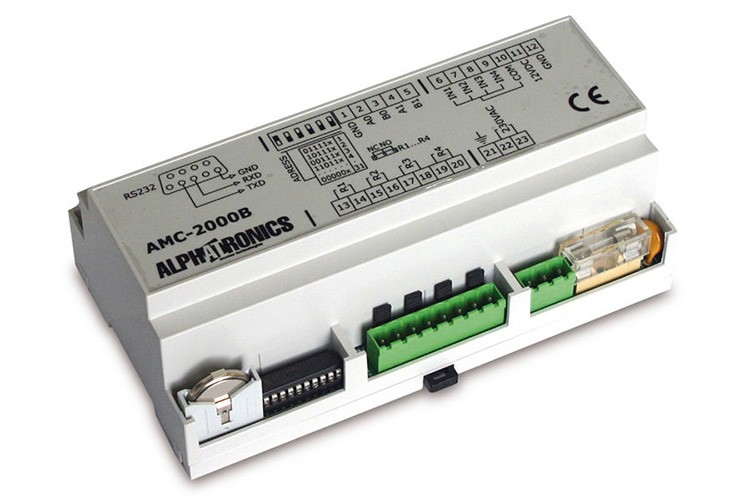

Контроллер

Основной задачей этого прибора является принятие решений, программирование алгоритмов и принципов работы, обработка данных и хранение кодов в базе данных. Без контроллера невозможна нормальная работа всего остального оборудования. Он является своеобразным “сердцем” периферийных устройств. Если вдруг случаются аварии электросети, прибор продолжает питаться от внешнего блока резервного питания или собственного аккумулятора. Поэтому ему не страшны даже длительные отключения света.

Считыватель

Такое периферийное оборудование идентифицирует и расшифровывает код, который поступает к нему с брелка, карты или метки. Также считыватель может узнавать человека по сетчатке, особой присущей только пользователю форме лица или узорам на пальцах. В этом ему помогает встроенный биометрический доступ к сканеру. Для того чтобы защитить прибор от вандалов, выбирайте корпус из стали. Он обладает хорошей механической прочностью.

Термины и определения

Контроллер

доступа – это устройство, предназначенное

для управления доступом через

контролируемые точки доступа, путём

анализа считанных с помощью считывателей

идентификаторов пользователей (проверки

прав). Контроллеры доступа могут сами

принимать решения предоставлять или

не предоставлять доступ в случае, если

идентификаторы пользователей хранятся

в памяти контроллера (в таком случае

говорят, что используется локальный

доступ). Также идентификаторы пользователей

могут быть записаны в сетевом контроллере

(или в базе данных программного

обеспечения). В этом случае контроллер

доступа выполняет функции ретранслятора

– отправляет код сетевому контроллеру

и получает от него решение о предоставлении

или не предоставлении доступа (в таком

случае говорят о централизованном

доступе). Контроллеры доступа управляют

преграждающими устройствами с помощью

контактов реле.

Идентификаторы

– уникальные признаки пользователей

СКУД. Идентификатором может быть

электронный ключ Touch Memory, бесконтактная

Proxy-карта, радио-брелок, биометрические

данные (отпечаток пальца, ладони, рисунок

радужной оболочки или сетчатки глаза,

геометрические характеристики лица и

т.п.). В СКУД каждому идентификатору

присваиваются определённые полномочия,

в соответствие с которыми контроллерами

доступа разрешается или запрещается

проход.

Считыватели

– устройства, предназначенные для

считывания кода идентификатора

пользователя и передачи его контроллеру

доступа.

Преграждающие

устройства – двери с электромеханическими

или электромагнитными замками и

защёлками, турникеты, шлагбаумы,

калитками, шлюзы.

Точка

доступа – логический объект СКУД,

фактически представляет собой физическую

преграду, оборудованную контроллером

доступа и считывателем. Точкой доступа

может являться дверь, турникет, шлюз,

шлагбаум, калитка и т.п. Точка доступа

может быть двунаправленной и

однонаправленной. Однонаправленная

точка доступа оборудуется с одной

стороны считывателем, а с другой стороны

– кнопкой на выход. Двунаправленная

точка доступа оснащается считывателями

с двух сторон. Двунаправленная точка

доступа может быть как с контролем

направления прохода (для этого в

конфигурации контроллера доступа для

каждого считывателя указывается номер

зоны доступа, проход в которую этот

считыватель контролирует) и без контроля

(так называемая «проходная точка

доступа).

Зона

доступа – логический объект СКУД. Зоны

доступа – это участки, на которые разбита

территория охраняемого предприятия.

На границах зон доступа всегда

располагаются точки доступа с направлением

прохода. Зоны доступа настраиваются

для точек доступа в случае, если в системе

используются такие функции, как расчёт

рабочего времени и запрет повторного

прохода (правило antipassback).

Уровень

доступа – индивидуальные права доступа,

которые определяют правила прохода

через точки и зоны доступа, назначенные

идентификатору пользователя. На основе

этих прав контроллеры доступа (или

сетевые контроллеры) принимают решение

о предоставлении или не предоставлении

доступа.

Окна

времени – совокупность временных

интервалов, в которые разрешён проход.

Временные интервалы могут устанавливаться

для каждой точки доступа индивидуально.

Программное

обеспечение – компонент системы контроля

и управления доступом. С помощью

программного обеспечения производится

конфигурирование контроллеров СКУД, в

том числе и прописывание в них

идентификаторов пользователей, уровней

доступа и окон времени. Также программное

обеспечение используется для реализации

таких дополнительных функций, как

мониторинг в режиме реального времени

за сотрудниками и посетителями охраняемого

объекта, протоколирование (и накопление

в базе данных системы) событий СКУД,

учёт отработанного времени сотрудниками

объекта, построение различных отчётов

по событиям СКУД.

Подключение и настройка ESP

Для начала переключим NFC-модуль в режим работы через интерфейс SPI. Ставим первый переключатель в нижнее положение (ближе к цифре 1), а второй — в верхнее (ближе к буквам). Припаиваем гребёнку на 8 контактов и готовим соединительные провода.

Включенный режим I2C и подключенные соединительные провода

Включенный режим I2C и подключенные соединительные провода

Насколько я понял из распиновки, возможно несколько вариантов подключения NFC-модуля к ESP-32: мне было удобнее подключить всё на одну сторону. Если будете использовать другие контакты, внимательно проверяйте конфиг — возможно, он немного изменится.

Распиновка для 30-контактной ESP-32

Распиновка для 30-контактной ESP-32

Подключаем модуль следующим образом (слева ESP, справа PN532):

-

GPIO18 — SKC

-

GPIO19 — MSO

-

GPIO23 — MOSI

-

GPIO5 — SS

-

3V3 — VCC

-

GND — GND

PN532 подключенная к ESP-32

PN532 подключенная к ESP-32

На следующем этапе нам нужно установить аддон ESPHome и настроить нашу ESP-32. Подробно расписывать базовые моменты не буду, рекомендую следовать данному видео:

Остановлюсь лишь на итоговом конфиге:

Обратите внимание на блоки spi и pn532_spi, где мы указывает контакты подключения. В блоке switch я задействовал светодиод на плате (им можно мигать, например, при поднесении валидной метки), а в блоке binary_sensor создал сущность для Home Assistant (при поднесении карты с указанным uid сенсор переходит в статус true; uid карты можно найти в логах вашей ESP в аддоне ESPHome)

Как показали опыты, можно читать RFID-метки, банковские карты и тройку. NFC в моём телефоне нет, но скорее всего и он будет работать.

Компилируем прошивку и выгружаем её на ESP. Проверяем, что всё работает, открыв логи и поднеся к считывателю RFID-метку. Её uid должен отобразиться в логе:

Со стороны ESP всё готово, теперь нужно настроить автоматизации в Home Assistan

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Защита сети

SWG – Secure Web Gateways

Решения данного класса позволяют фильтровать нежелательное или вредоносное ПО из веб-трафика, а также обеспечивают соблюдение корпоративных и нормативных политик. Они располагают следующим набором функций:

- фильтрация URL-адресов;

- обнаружение и фильтрация вредоносного кода;

- имеют средства управления приложениями для популярных веб-приложений.

Также все чаще встречается встроенная или интегрированная в решения защита от утечки данных.

NGFW – Next-Generation Firewalls

Объединяют многие возможности традиционных межсетевых экранов, включая:

- фильтрацию пакетов;

- преобразование сетевых адресов (NAT);

- преобразование адресов портов (PAT);

- блокировку URL-адресов;

- VPN с функциональностью quality of service (QoS);

и другие функции, которых нет в традиционных брандмауэрах: предотвращение вторжений (IPS), проверка SSL и SSH, deep-packet inspection, обнаружение вредоносных программ на основе репутации и осведомленность о приложениях.

NTA – Network Traffic Analysis

Продукты для анализа сетевого трафика, которые осуществляют анализ сетевых данных в режиме реального времени. Они должны обладать полной видимостью внутри реальных транзакций (декодирование протокола приложения и дешифровка современных криптографических стандартов), иметь возможность расшифровывать трафик для анализа без ущерба безопасности данных. NTA также могут располагать функционалом, позволяющим им проводить поведенческую аналитику.

IDS – Intrusion Detection Systems

IDS анализируют и отслеживают сетевой трафик на предмет признаков, указывающих на то, что злоумышленники используют известную киберугрозу для проникновения или кражи данных из вашей сети. Системы IDS сравнивают текущую сетевую активность с базой данных известных угроз, чтобы обнаружить такие типы поведения, как: нарушения политики безопасности, вредоносное ПО и сканеры портов.

Разновидности IDS: Network-, Protocol-, Application Protocol- и Host-based.

IPS – Intrusion Prevention System

IPS активно запрещает сетевой трафик на основе профиля безопасности, если этот пакет представляет известную угрозу безопасности (логическое продолжение IDS, часто реализуется система IDS/IPS).

Разновидности IPS: Network-, Wireless- и Host-based.

IDPS – Intrusion Detection and Prevention Systems

Это автономные физические и виртуальные устройства, которые проверяют определенный сетевой трафик (как локальный, так и облачный). Они часто располагаются в сети для проверки данных, проходящих через такие устройства защиты периметра, как брандмауэры, безопасные веб-шлюзы и безопасные почтовые шлюзы. IDPS обеспечивают обнаружение при помощи следующих способов:

- сигнатур;

- обнаружения аномалий протокола;

- поведенческого мониторинга;

- эвристики;

- интеграции advanced threat defense (ATD);

- threat intelligence (TI).

UTM – Unified threat management

Модификация файрвола, объединяющая в себе множество функций, связанных с обеспечением безопасности, например, IDS/IPS, VPN, антивирус.

Места монтажа

Перед тем как монтировать СКУД, специалисты, совместно с заказчиком, выбирают места монтажа. Например, электромеханические и электромагнитные замки, а также электрические защелки крепятся на дверное полотно. На места въезда или прохода устанавливают шлагбаумы, ворота и т.д. Монтаж таких систем должен проводиться квалифицированным персоналом. Можно заказать такую работу специальной фирме или сделать самому. В последнем случае необходимо купить комплект СКУД. Также необходимы определенные знания по монтажу устройств.

Нужен ли он в доме?

Многие домовладельцы устанавливают у себя такую систему для обеспечения безопасности своего жилища. Эффективнее всего она будет в больших квартирах, частных домах или коттеджах. Домашний СКУД обладает следующими возможностями:

- Возможность открытия дверей на расстоянии. Доступ дается родным или гостям.

- Защита материальных ценностей.

- Быстрый и удобный вход с помощью смартфона, карты или брелока. Также возможен проход, используя отпечатки, сканирование взгляда или биометрический контроль руки.

- Активация сирены. Она срабатывает, если в дом пытаются проникнуть посторонние. Оповещение о несанкционированном проникновении придет смской или на электронную почту.

- Учет всех событий. Владельцы могут узнать, кто когда приходил и уходил.

- Ограничение доступа к определенным комнатам в жилище.

- Возможность заблокировать идентификатор в случае его утери.

Домовладельцы могут заказать оснащение системы дополнительным оборудованием. Что входит в скуд в этой категории? В нее включены датчики положения двери, видео, аудиодомофоны и т.д. Установка таких устройств потребует дополнительных финансовых вложений. Все современные СКУД не боятся отключения электричества. Бесперебойную службу им обеспечивает встроенный аккумулятор.

Программа и оборудование для СКУД — что это значит и где купить

Так называется несколько технических средств, которые объединены в единую экосистему, чтобы контролировать, кто и почему входит в помещение. Это помогает защитить объект от посторонних лиц и упорядочить посещение персоналом офиса или цеха. Организации потребуется настроенное для этого программное обеспечение и оборудование.

Система может быть разработана индивидуально для каждой компании или в виде коробочного решения (готового к использованию). При правильной настройке вы можете гарантировать, что один сотрудник может заходить на склад только в определенное время и в определенные дни недели. Все зависит от заказчика.

Программа умеет рассчитывать для каждого сотрудника его рабочее время, обеденные перерывы и выходные, а после обработки отправляет его в программу для учета рабочих дней.

приобрести такое программное обеспечение можно в специализированных магазинах. Чтобы найти подходящую технику и правильно ее настроить, свяжитесь с Cleverence. Наши специалисты помогут подобрать подходящие модели, объяснят, как организовать работу оборудования и контроль мест.

Интеграция СКУД с другими системами безопасности

Многие объекты оборудованы обязательными система для обеспечения безопасности, к таким относятся: охранно-пожарные системами, установки с устройствами видеонаблюдения, осуществляющие визуальный контроль территории. Интеграция этих видов охранной деятельности с системой СКУД повышает эффективность работы каждой в отдельности.

Интеграция с системой видеонаблюдения

Совместная работа видеонаблюдения и контроля доступа может производится следующим образом.

- Камеры видеонаблюдения, которые размещаются на пунктах пропуска, имеют общее программное обеспечение с системой СКУД. Таким образом, производится анализ данных обеих систем, что увеличивает качество информации.

- Отслеживание перемещений с помощью видеокамер отдельных подозрительных лиц позволяет выявить владельцев чужих идентификаторов, что повышает эффективность работы самой системы СКУД по предотвращению несанкционированных проникновений.

- Поворотные видеокамеры могут получать сигналы с системы СКУД для поворота в нужное положение. Например, при входе в помещение некоторых лиц из базы данных СКУД, камеры поворачиваются в положение позволяющие наилучшим образом рассмотреть входящего.

- При участии системы СКУД с интегрированными в нее камерами наблюдения в ведение учета рабочего времени практически исключается вариант регистрации одними сотрудниками идентификаторов других во время прихода и ухода на рабочее место.

Интеграция с охранно-пожарной системой

Из основных преимуществ такой интеграции можно выделить следующие.

- С точки зрения улучшения охраны, система СКУД позволяет выполнить разделение зон доступа, что сделает возможным охранять не весь объект, а только часть его по приходу на эту территорию сотрудников.

- Система СКУД фиксирует все события, связанные с проходом и выходом через посты пропуска. Поэтому в случае чрезвычайных ситуаций можно будет легко определить, кто и когда посещал помещение, в котором произошло происшествие.

- Фиксация событий оказывает пользу и в работе пожарной сигнализации. В случае возгорания на объекте, информация о количестве присутствующих в помещениях людей будет крайне важна для организации спасательных работ.

- При организации ложного срабатывания данные СКУД помогут выяснить его причину и принять меры.

- Срабатывание пожарной сигнализации даст сигнал на срабатывание технических средств, входящих в состав системы — все пожарные выходы будут быстро разблокированы.

- Техническое оборудование СКУД интегрированное с пожарной сигнализацией и установленное в лифтах отключит их в случае возгорания или задымления.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Как использовать СКУД

Это сложная система, состоящая из электрооборудования, компьютеров, серверов, линий связи и программ. Несмотря на то, что его функциональные возможности допускают длительную неконтролируемую работу, он по-прежнему требует регулярных проверок, технического обслуживания и тестирования.

Кроме того, настраивать и проводить обслуживание должны только квалифицированные специалисты, разбирающиеся в характеристиках подключения и настройках.

Обычно программное обеспечение не требует постоянного мониторинга. Но чем крупнее организация и чем больше функциональность технологии, тем больше вероятность того, что потребуется постоянное администрирование.

Функционирование качества зависит от элементов и квалификации персонала, который будет его контролировать.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они делятся на четыре класса.

- САУ первого класса имеет самый простой набор функций. Состоит из устройств с автономной работой. Основная задача – обеспечить вход / выход людей с идентификатором. Возможность изменения принципов управления работой очень ограничена: он предлагает возможность изменять идентификационные коды, добавлять их или удалять из системы. Надежность защиты от проникновения посторонних лиц на САУ 1 класса не отвечает самым высоким требованиям.

- САУ 2 класса включает зависимое и независимое оборудование. Следовательно, функциональность такой системы ГВС расширяется. Возможности пропуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации об аварийных ситуациях в центральный, управление исполнительными механизмами через программное обеспечение. Защита от несанкционированного проникновения на территорию несколько выше, чем у систем доступа 1-го уровня.

- АСУ 3-го класса выполняет те же функции, что и 2-й, кроме того, добавлена возможность учета рабочего времени рабочих с базой данных, сформированной для всей таблицы штатного расписания сотрудников. САУ класса 3 может быть интегрирована в другие системы безопасности. Надежность защиты высокого уровня.

- ACS класса 4 предлагает наивысшую степень защиты. Оборудование оснащено многоуровневой идентификацией и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3 класса плюс возможность автоматической проверки на случай форс-мажорных обстоятельств. Рекомендуется для защиты больших конструкций с повышенными требованиями безопасности.

Компоненты СКУД

Преграждающие устройства

Технические конструкции для физической преграды против несанкционированного проникновения на объект.

1. Турникеты – для организации идентификации любого человека, входящего на объект. Конструктивно бывают:

- поясные;

- полноростовые.

2. Двери – для прохода в помещение или на территорию. Оборудованы исполнительными устройствами:

электромагнитными защёлками – срабатывание при подаче или снятии энергопитания;

электромеханическими замками – действие открывающего импульса до открытия и закрытия двери;

электромагнитными замками – открытие при отключении энергопитания;

механизмами привода.

3. Шлюзовые кабины – для блокирования при дополнительном подтверждении личности.

4. Ворота – для пропуска стандартных транспортных средств.

5. Шлагбаумы – для пропуска габаритных транспортных средств.

6. Болларды – поднимающиеся конструкции для блокировки въезда.

Идентификаторы

Устройства для хранения данных, определяющих права владельца для доступа. Различаются применением технологии записи. Способы доступа:

радиочастотная идентификация (RFID) – брелок или пластиковая карта;

виртуальная идентификация – случайная генерация кода специальным приложением в смартфоне;

по номеру мобильного телефона;

пароль – введение ПИН-кода на панели;

биометрическая идентификация – по уникальным человеческим признакам.

Считыватели

Приёмники идентификационных кодов для трансляции в блок принятия решения. Работают с определёнными идентификаторами, считывание выполняется:

у магнитных карт – с ленты;

у ключей Touch Memory – при контакте;

у Smart-карт – из встроенного чипа;

GSM – по телефонному номеру;

биометрия – по индивидуальным признакам человека, преобразованным в цифровую последовательность;

ПИН-код – набор определённых комбинаций;

бесконтактное – с помощью радиочастотного RFID взаимодействия.

Контроллеры

Электронный блок для анализа поступивших данных и формирования команды на действие исполнительных устройств. По способу управления бывают разновидности:

автономные – работают самостоятельно и в единую систему не входят;

сетевые – действуют совместно с такими же моделями под единым управлением.

Программное обеспечение

Обеспечивает выработку алгоритмов управления всеми компонентами СКУД. Устанавливается на компьютере или отдельном сервере центрального пульта в зависимости от мощности пакета.

Вспомогательное оборудование

При необходимости дополнительно подключаются охранная система с видеонаблюдением, пожарная сигнализация, датчики открытия дверей, лифты, алкотестеры, блоки бесперебойного питания и пр.